Contenu connexe

Similaire à 【HITCON FreeTalk】Supply Chain Attack (20)

Plus de Hacks in Taiwan (HITCON) (20)

【HITCON FreeTalk】Supply Chain Attack

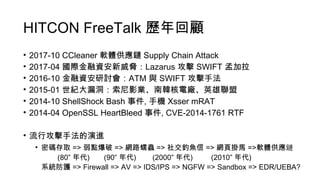

- 1. HITCON FreeTalk 歷年回顧

• 2017-10 CCleaner 軟體供應鏈 Supply Chain Attack

• 2017-04 國際金融資安新威脅:Lazarus 攻擊 SWIFT 孟加拉

• 2016-10 金融資安研討會:ATM 與 SWIFT 攻擊手法

• 2015-01 世紀大漏洞:索尼影業、南韓核電廠、英雄聯盟

• 2014-10 ShellShock Bash 事件, 手機 Xsser mRAT

• 2014-04 OpenSSL HeartBleed 事件, CVE-2014-1761 RTF

!

• 流行攻擊手法的演進

• 密碼存取 => 弱點爆破 => 網路蠕蟲 => 社交釣魚信 => 網頁掛馬 =>軟體供應鏈

(80” 年代) (90” 年代) (2000” 年代) (2010” 年代)

系統防護 => Firewall => AV => IDS/IPS => NGFW => Sandbox => EDR/UEBA?

- 3. 針對性攻擊⼿法

釣⿂信件: 惡意⽂件 / 直接偷密碼!

⽔坑攻擊: 網站掛⾺ / 軟體供應鏈!

!

直接攻擊: 主機密碼 / 系統弱點

使⽤者瀏覽!

後⾨程式植⼊

將 config 放在雲端服務!

部落格 / 論壇 / github

真正的惡意程式控制端!

放在第⼆層的真正中繼站

後⾨程式回傳資料 外流資料

滲透內網其他電腦!

找尋⺫標資料

- 5. Watering hole attack 水坑攻擊

• 在獵物聚集的地方等待目標,選擇目標下手

!

• 網頁掛馬 SWC (Strategic Web Compromise)

• 掛在政府、智庫、論壇、社交、入口網站,目標族群常來訪

• Browser, JavaScript, VBScript, ActiveX, Java, Flash Player

• 進階版: EK (Exploit Kit), 惡意廣告 (Malvertisements)

!

• 軟體供應鏈 SCA (Supply Chain Attack)

• 文書、影音、系統、企業軟體,有自動更新機制者尤佳

• 攻擊大眾常用軟體公司的 download / update server

• 從受害者 IP 中選出真正目標,發動第二階段 targeted attack

- 7. 高度選擇性

• 2011-07-18 ALZip update server 被入侵

• 2011-07-25 SK Communication 自動更新

僅 SK 用戶 IP 下載才被導向加料版 ALZip

• 2011-07-26 入侵 CyWorld, Nate 資料庫

• 2011-07-28 後門放在城邦

www.cph.com.tw/act/nateon.exe

• 2011-08-04 ALZip 官方修補

• 簡體中文惡意程式 PlugX

https://www.commandfive.com/research.html

- 9. 2013-05 公文電子交換系統 eClient

• 政府外包廠商被入侵

換置惡意檔案到

檔案管理局 update server

有乖乖更新,都有中獎

• 七千多電腦受害

少數三級(嚴重)事件

• 遍及所有大小政府單位

包括中央機關、地方機關、市政公

所、醫院、中小學校等。

• 簡體中文惡意程式

FireFly

https://www.ithome.com.tw/node/80581

- 10. 2013-08 播放軟體 KMPlayer

• KMPlayer 執行後出現有新版本

3.7.0.87 更新訊息,連線至 update server

下載偽冒更新程式(KMP_3.7.0.87.exe)

• 有合法數位簽章

且當時狀態有效

(非 KMP 原廠)

• 簡體中文惡意程式

PlugX

https://www.ncert.nat.gov.tw/NoticeAna/anaDetail.do?id=ICST-ANA-2013-0018

- 11. 2013-12 瀏覽器 FireFox 論壇 MozTW

• MozTW Forum PhpBB 弱點

台灣社群論壇上的下載連結被替換

• 惡意安裝檔 installer.cdn.mozil1a.org

• 三天有近七萬下載數量

• 簡體中文惡意程式

BotFrameWorkV2

!

• https://www.ptt.cc/bbs/Browsers/M.1386431194.A.33A.html

• https://bugzilla.mozilla.org/show_bug.cgi?id=947564

- 12. 2014-09 日本文書軟體 Emeditor

• 官方網站被入侵,選擇受害者特定 IP

才拿到惡意程式,共超過一萬次下載

• EmEditor 說,受害者包括日本政府企業

LINE, 交通省, 法務省, JAXA 太空總署等

• 有數位簽章,而且當時有效 (非原廠)

• 簡體中文惡意程式 PlugX

http://researchcenter.paloaltonetworks.com/2014/08/attacks-east-asia-using-google-code-command-

control/

https://www.emeditor.com/general/possible-malware-attack-emedidtor-update-checker/

- 13. 2014-12 英雄聯盟 LoL, FIFA 遊戲

• 台灣代理商網站被入侵

update server 也被換置

三款熱門遊戲被加料

可能影響數百萬玩家

• 有合法數位簽章(代理商簽的)

• 簡體中文惡意程式 PlugX

上次開過 HITCON FreeTalk

http://blog.trendmicro.com/trendlabs-security-intelligence/plugx-malware-

found-in-official-releases-of-league-of-legends-path-of-exile

- 14. 2015-09 開發工具 XCodeGhost

• 翻牆抓蘋果 XCode 速度太慢

牆內論壇上的 XCode 被加料

• 編譯出 4000+ 被加料 iOS App

包括知名軟件公司產品

WeChat, DiDi 打車, 12306訂票

• 推估影響 1.5 億用戶,

攻擊者發公告說這只是一個實驗

• Ken Thompson Hack 真實案例

a C compiler that inserts back-door code when

it compiles itself and that code appears

nowhere in the source code

https://www.ithome.com.tw/news/99234

- 15. 2017-03 烏克蘭 M.E.Doc

• 在烏克蘭有 80% 市佔率

• 官方 update server 被入侵三次

2017-03, 05, 06 不同後門

• 勒索軟體 NotPetya 等

防毒公司認為不只是勒索

可以做任何後門行為

https://www.welivesecurity.com/2017/06/30/telebots-back-supply-chain-attacks-against-

ukraine/

- 16. 2017-07 網管工具 Xshell

• 韓國熱門的網管工具系列

Xshell, Xftp, Xlpd, Xmanager

• NetSarang 非常多大企業使用

Samsung, LG 等傳出災情

• 使用 DGA 演算法找 C2 位置

• 簡體中文的惡意程式

https://securelist.com/shadowpad-in-corporate-networks/81432/

https://blog.trendmicro.com.tw/?p=51859

- 18. 針對性攻擊 選擇受害者

• 攻擊者鎖定 Intel、Google、微軟、

Akamai、三星、Sony、VMware、HTC、

Linksys、D-Link、Cisco 近 20 家科技廠商

• Avast 原廠承認疏失,勇於面對現實

公布調查細節,台灣有中華電信受害

https://blog.avast.com/additional-information-regarding-the-recent-ccleaner-ap

security-incident

- 19. 傳統偵測技術失效

• 大家都以為自己誤判

• 數位簽章合法是原廠的

• 母公司是 Avast 防毒公司

• Host-based 特徵碼偵測時差太久

• 2017-08-15 CCleaner 網站換置

• 2017-09-14 開源 ClamAV 社群病毒碼

• 2017-09-18 公開後還不到十家偵測

• Network-based 難偵測加密

• 二階段 payload 放 https://github.com , https://wordpress.com

• 中繼站連線通訊行為,跟搜尋部落格完全相同

- 20. 資安軟體本身也可能是資安漏洞?

• 透過防毒主機 update server 派送後門

• 2013 南韓 DarkSeoul 事件 AhnLab PMS

• NYTimes, Washington Post 昨天頭條

• 以色列政府入侵 Kaspersky 後發現

俄羅斯政府入侵 Kaspersky 並利用防毒軟體功能偷取

美利堅政府入侵別國用的 NSA TAO 後門工具

• 防毒公司長期用「不會跳警告的病毒碼」,配合雲端回報機制,了解可疑檔案的

in-the-wild 狀況,調整偵測率以避免誤判。

• 自動上傳可疑樣本功能,原本是為了方便病毒實驗室採樣分析,例如果偷偷寫一

個含有情蒐關鍵字的 silent signature,用來幹壞事偷私密檔案。

• 美國政府全面禁用 Kaspersky, BestBuy 下架退費

https://www.washingtonpost.com/world/national-security/israel-hacked-kaspersky-then-tipped-the-nsa-

that-its-tools-had-been-breached/2017/10/10/d48ce774-aa95-11e7-850e-2bdd1236be5d_story.html

- 22. 資安事件處理方法 必須化被動為主動

Digital Forensics → Incident Response → Proactive

Incident Handling

Disk Forensics

Network Forensics

1997

1999

2001

2003

2016

National CERT

Memory Forensics

2005

Threat Hunting

2013

20112007

Remote Forensics EDR

SIEM, SOC, MSSP

Private CSIRT Stuxnet / APT

2010

2015

OrchestrationThreat Intelligence

- 23. 理想的 CSIRT 資源配置

Hunting & Response

Detection

Prevention

目前多數公司預算分配

Hunting &

Response

Detection

Prevention

理想的主動防禦公司